Anúncios

A privacidade digital enfrenta um desafio sem precedentes no Brasil. Imagens pessoais circulam sem autorização, muitas vezes aplicadas para fins maliciosos. Esse cenário preocupa milhões de pessoas. A inteligência artificial desempenha um papel duplo nesse contexto. Ela tanto pode gerar conteúdo falso quanto atuar como uma ferramenta crucial de proteção. A tecnologia evoluiu rapidamente nos últimos anos. Casos recentes no país evidenciam a urgência do tema. Figuras públicas e cidadãos comuns são afetados.

A exposição indevida traz consequências graves para a vida pessoal e profissional. Este guia completo apresenta um método prático para localizar material vazado. Ensina como utilizar plataformas especializadas que operam com base em algoritmos avançados. O objetivo é transformar conhecimento técnico em ação concreta. A vigilância proativa se torna essencial em um ambiente digital dinâmico. O artigo abordará desde a busca imediata até medidas legais de longo prazo. Forneceremos um plano de ação contínuo para proteger sua imagem de forma eficaz.

Anúncios

Por Que se Preocupar com Imagens Vazadas e Deepfakes?

Falsificações de imagens e vídeos criados com algoritmos avançados comprometem a autenticidade online. Esse fenômeno transformou a proteção da identidade visual em uma necessidade urgente para qualquer pessoa ativa digitalmente.

Anúncios

A combinação de dados pessoais disponíveis e ferramentas sofisticadas gera um risco tangível. A vigilância constante se torna essencial nesse novo contexto.

O cenário brasileiro: candidatas vítimas de falsificações

Dados de 2023 revelam a dimensão do problema no país. Quase 100 mil vídeos falsos circularam, sendo 99% com mulheres como alvo. A reportagem do Fantástico destacou essa epidemia digital.

Políticas brasileiras enfrentaram diretamente essa violência. Tabata Amaral (PSB-SP), Loreny Caetano (Solidariedade-Taubaté) e Marina Helena (Partido Novo-SP) foram algumas das atingidas.

Suéllen Rosim (PSD-Bauru) e Letícia Arsenio (Podemos-RJ) também sofreram com o ataque. O caso de Letícia é especialmente revelador.

Ela descobriu 21 fotos manipuladas e um vídeo postados em site de pornografia. Seu rosto foi inserido em corpos nus através de tecnologia. A descoberta causou profundo impacto emocional.

Veja Também:

Deep nudes e fake nudes: a violência digital com IA

Juliana Cunha, da SaferNet Brasil, define esses materiais. São “imagens, seja em vídeo ou foto, manipuladas por tecnologias de inteligência artificial“. A criação requer apenas uma foto original do rosto.

Essa prática representa uma forma específica de violência. Vera Iaconelli, psicanalista, analisa o contexto social por trás disso.

Ela explica que o super uso da aparência feminina como crítica é uma forma de exercer poder violento. A tecnologia amplifica um comportamento social já existente.

As vítimas relatam reações psicológicas imediatas. Choque, desespero e preocupação com a família são comuns. Candidatas também temem o impacto eleitoral desse material.

As consequências legais e pessoais da exposição indevida

O ordenamento jurídico brasileiro oferece respostas. O artigo 216-B do Código Penal criminaliza o registro de intimidade sexual. Deep nudes se enquadram nessa categoria.

A pena varia de 2 meses a 1 ano de detenção. Quando usado em contexto eleitoral, as consequências se agravam significativamente.

O uso de fatos inverídicos na propaganda eleitoral constitui crime. Se houver discriminação contra mulheres, a pena pode aumentar em um terço. As sanções políticas são igualmente severas.

Um candidato que utilizar deepfakes pode ter seu mandato cassado. Também pode ser considerado inelegível por 8 anos. A justiça eleitoral possui mecanismos de investigação.

Diogo Rais, juiz do TRE-SP, afirma que “toda conexão tem um número de protocolo”. É possível rastrear os autores através desses registros técnicos. A impunidade não é garantida nesses casos.

A proteção da imagem deixou de ser apenas uma preocupação pessoal. Tornou-se uma questão de segurança digital com implicações legais concretas. Conhecer esses aspectos é o primeiro passo para uma defesa eficaz.

Busque se Você tem Fotos Vazadas na Internet usando IA: Como a Tecnologia Ajuda

A tecnologia de reconhecimento facial oferece hoje uma resposta prática para quem busca controlar sua presença visual online. Ferramentas especializadas transformam algoritmos complexos em soluções acessíveis.

Essas plataformas analisam a web de forma automatizada, identificando correspondências visuais. Elas representam uma evolução significativa na gestão da identidade digital.

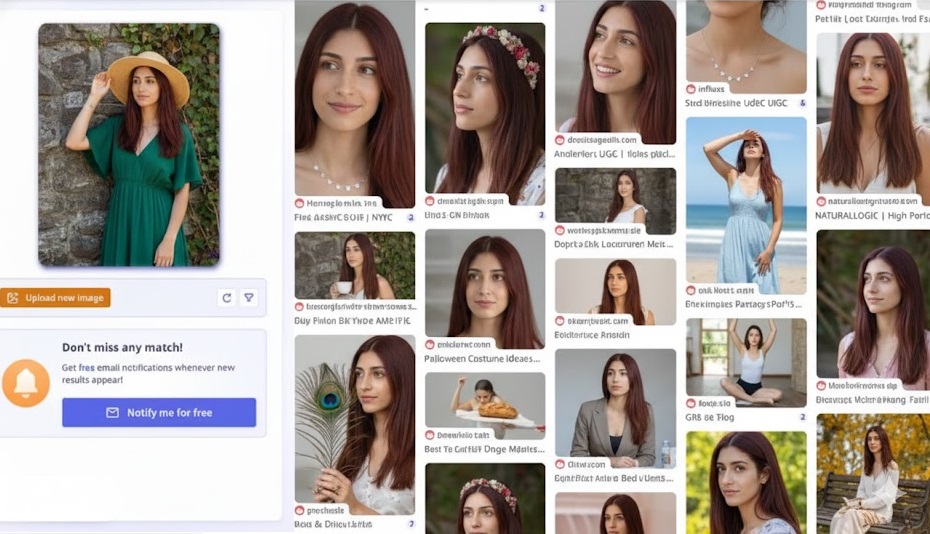

O que é e como funciona a PimEyes

Criada em 2017, a PimEyes é uma plataforma internacional que utiliza inteligência artificial para reconhecimento facial. Seu sistema foi aprimorado ao longo dos anos, ganhando precisão.

O processo inicia com o envio de uma foto pelo usuário. O algoritmo analisa características faciais únicas, criando uma impressão digital do rosto.

Em seguida, varre a internet em busca de correspondências visuais. A ferramenta identifica imagens públicas onde aquela pessoa aparece, mesmo em contextos antigos.

É especialmente útil para rastrear material compartilhado sem consentimento. Políticos, artistas e qualquer cidadão podem se beneficiar desse monitoramento.

Limitações da busca: web aberta vs. redes sociais privadas

É crucial entender o alcance real dessa tecnologia. A pesquisa ocorre apenas na web aberta e em sites que permitem rastreamento.

Redes sociais com contas privadas ficam fora do escano. Conteúdo restrito a usuários registrados também não é acessado pelo sistema.

Essa limitação define expectativas realistas. A plataforma não invade espaços fechados, focando no que está verdadeiramente público.

Para conteúdo em ambientes privados, outras abordagens são necessárias. A inteligência artificial da ferramenta atua onde há acesso permitido.

Privacidade e segurança no uso dessas plataformas

A PimEyes adota medidas rigorosas para proteger quem a utiliza. As imagens enviadas pelos usuários não permanecem nos servidores.

Apenas a impressão digital facial é gerada e utilizada. Essa abordagem preserva dados sensíveis durante todo o processo.

A plataforma está desenvolvendo sistemas avançados de automonitorização. O objetivo é oferecer gestão contínua da autoimagem digital.

Essa ferramenta é uma peça importante, mas não completa, na proteção online. Deve integrar uma estratégia maior de cuidado com a presença na internet.

O uso responsável desses serviços fortalece a defesa contra a exposição indevida. Combinada com outras práticas, forma uma barreira eficaz.

Passo a Passo: Como Realizar a Sua Busca por Imagens na Web

O processo de localização de imagens pessoais na internet divide-se em três etapas fundamentais. Cada fase exige atenção específica para garantir resultados confiáveis.

A qualidade da pesquisa depende diretamente da preparação inicial. Um método organizado transforma tecnologia complexa em ações acessíveis.

Preparação: escolhendo a foto ideal para a análise

A seleção da foto correta é o primeiro e mais crítico passo. O algoritmo de reconhecimento facial precisa de material de qualidade para operar com precisão.

Prefira imagens com até dois anos de idade. A aparência facial muda gradualmente com o tempo.

Escolha fotografias com o rosto bem visível e iluminado. A expressão deve ser neutra, voltada diretamente para a câmera.

Evite acessórios como óculos escuros ou chapéus que cubram características faciais. Um fundo simples facilita o trabalho da inteligência artificial.

A resolução alta oferece mais dados visuais para comparação. Esta etapa preparatória define o sucesso de toda a busca subsequente.

Execução: usando a ferramenta de busca por reconhecimento facial

Com a imagem selecionada, acesse a plataforma de pesquisa. O upload do arquivo inicia o processamento automático.

Os sistemas analisam características únicas do rosto. Criam uma impressão digital facial em tempo real.

Essa impressão serve como base para varrer a web aberta. A ferramenta identifica correspondências visuais em sites indexáveis.

Os resultados aparecem organizados por probabilidade de correspondência. A plataforma pode apresentar dezenas de possíveis ocorrências.

Para cobertura mais completa, realize várias consultas. Use fotos de diferentes ângulos e períodos temporais.

Esta abordagem sistemática aumenta drasticamente as chances de localizar conteúdo relevante.

Análise dos resultados e verificação de fontes

Examine cada correspondência indicada pela pesquisa. Compare cuidadosamente com a foto original enviada.

A inteligência computacional pode gerar falsos positivos. Pessoas com características similares podem ser confundidas.

Identifique o contexto de publicação de cada imagem encontrada. Verifique se o uso é legítimo ou não autorizado.

Acesse os sites onde o material foi localizado. Avalie a legitimidade da fonte e busque informações para contato.

Documente sistematicamente todos os achados. Registre URLs, datas de publicação e capture prints para ações futuras.

Classifique as ocorrências por gravidade potencial. Conteúdo íntimo ou usado comercialmente sem autorização exige prioridade.

Esta análise minuciosa transforma dados brutos em informação acionável. Os resultados servirão como fundamento para medidas de remoção.

Além das Fotos Vazadas: Identificando Deepfakes e Conteúdo Falso

A detecção de material adulterado exige um olhar treinado para detalhes sutis. A inteligência artificial evolui constantemente, produzindo falsificações cada vez mais convincentes.

Este conhecimento transforma usuários em agentes ativos de sua própria proteção digital. Reconhecer sinais de manipulação é o primeiro passo contra a desinformação visual.

Sinais visuais para detectar manipulações por IA

Henry Ajder, especialista em tecnologia, aponta o “brilho eletrônico” como um indicador comum. A pele apresenta aspecto excessivamente liso e brilhante em muitas falsificações.

Inconsistências técnicas revelam a adulteração. Sombras e iluminação podem não corresponder à direção da luz principal na cena.

O fundo frequentemente parece menos realista que o sujeito em foco. Esta desconexão visual surge durante o processo de edição.

Problemas com rostos são especialmente reveladores. Bordas borradas ao redor do rosto inserido denunciam trocas mal feitas.

O tom de pele pode não corresponder perfeitamente ao corpo apresentado. Dentes aparecem borrados, sem contornos individuais nítidos.

Em vídeos, a sincronização labial com o áudio merece atenção. Movimentos desencontrados indicam manipulação por inteligência computacional.

Analisando contexto e plausibilidade do conteúdo

A verificação do cenário é tão importante quanto a análise técnica. Questionar a plausibilidade da situação apresentada evita enganos.

Considere a famosa foto falsa do Papa com casaco de luxo. A simples pergunta “outras fontes legítimas mostrariam isso?” revela a fraude.

Pesquise a origem do material em múltiplos sites confiáveis. A ausência de confirmação independente é um sinal de alerta forte.

Examine o histórico da pessoa retratada. Ações ou declarações incompatíveis com seu comportamento habitual sugerem falsificação.

O conteúdo muito perfeito ou extremamente polêmico merece desconfiança. Criminosos exploram reações emocionais para espalhar material falso.

Ferramentas de IA que combatem deepfakes (e seus limites)

Grandes empresas desenvolvem soluções tecnológicas para este desafio. A Microsoft criou um autenticador que atribui uma “nota” de confiabilidade a vídeos.

O Intel FakeCatcher analisa padrões de pixels para determinar autenticidade. Esta ferramenta opera em tempo real com alta precisão técnica.

Muitas dessas soluções têm acesso restrito a parceiros selecionados. A limitação estratégica evita que criminosos conheçam os métodos de detecção.

Ferramentas públicas disponíveis na internet possuem limitações importantes. Podem criar a “impressão de tecnologias mágicas” que terceirizam o pensamento crítico.

Especialistas alertam sobre o perigo da falsa sensação de segurança. Confiar exclusivamente em serviços automatizados é arriscado diante da evolução rápida da IA.

Modelos de linguagem avançados são treinados com dados da web. Produzem conteúdo com falhas cada vez menores, dificultando a identificação.

A responsabilidade pela verificação permanece com cada usuário. Combinar análise humana com tecnologia especializada forma a defesa mais eficaz.

Esta abordagem dupla prepara gente comum para os desafios futuros da era digital. O conhecimento técnico se torna uma barreira essencial contra a manipulação visual.

Protegendo Sua Imagem Digital: Um Plano de Ação Contínuo

A defesa eficaz da sua imagem na web depende de um plano estruturado que evolui com o cenário digital. Estabeleça uma rotina de monitoramento usando ferramentas especializadas. Revise regularmente as configurações de privacidade nas redes sociais.

Oriente seu círculo próximo sobre os riscos de compartilhar conteúdo pessoal. Tenha um protocolo claro para responder a incidentes, coletando evidências. Conheça as ações legais disponíveis quando encontrar material inadequado na internet.

Documente sistematicamente todas as ocorrências relacionadas à sua exposição. Equilibre o uso da tecnologia com compreensão de suas limitações. Engaje-se em comunidades que combatem a violência digital.

A proteção da identidade visual não é um evento único, mas um processo contínuo. Adapte suas estratégias conforme a inteligência artificial avança. Assim, você mantém o controle sobre sua presença online entre pessoas e plataformas.